Cybercrime und damit einhergehende Gefahren sind nicht eine Frage der Branche, sie sind eine Frage der Gesellschaft. In einer fortgeschrittenen digitalisierten Gesellschaft, in der smarte Geräte überall und zunehmend mehr auf der Baustelle zum Einsatz kommen, sind Gefahren aus der digitalen Welt nicht mehr wegzudenken.

In Bezug auf IT Sicherheit geht es um die persönliche Entscheidung, Risiken einzugehen, indem man wegsieht oder sich durch die richtigen Maßnahmen zu schützen. Wie auch immer die Entscheidung ausfällt, fest steht, dass ein Angriff durch Cyber-Kriminalität jede Branche, jeden Betrieb, jede Person und jedes internetfähige Gerät treffen kann.

Über den Autor

Gernot Schiffermayer, MLS, Inhaber Schiffermayer Consulting KG

Datenschutzbeauftragter, Brandschutzbeauftragter, zusätzlich tätig als Standortkoordinator von Jugend am Werk, Kärnten und Unternehmensjurist der SBK Soziale Betriebe Kärnten GmbH. Master of Legal Studies (MLS) mit Schwerpunkt Europarecht/ Datenschutzrecht und laufendes Studium der Rechtswissenschaften an der JKU. (www.schiffermayer.eu)

Risiken aus dem Internet: Wie wichtig ist IT Sicherheit?

Wenn wir von Risiken aus dem Internet im Kontext der Baubranche reden, sollten wir uns vorher mehrere Fragen zur persönlichen Unabhängigkeit vom Internet stellen. Denn nur, wenn wir wissen, auf was wir angewiesen sind, wissen wir auch, was wir schützen müssen.

Solch persönliche Fragen könnten z.B. so aussehen:

Wenn man sich diese Fragen ansieht und versucht sie für sich selbst ehrlich zu beantworten, hat man schon einmal einen guten Anhalt dafür, welches Risikopotenzial von internetfähigen Geräten ausgeht.

Webinar-Aufzeichnung “IT-Sicherheit und Cybercrime”

Gernot Schiffermayer hat im Juli 2022 ein spannendes Webinar zum Thema IT-Sicherheit und Cybercrime am Bau gehalten und diese Aufzeichnung können Sie hier direkt ansehen. Wichtige Inhalte sind neben den Risiken auch der Aufbau einer Cyber-Attacke, datenschutzrechtliche Aspekt, Kosten für den Schutz und Schutzmaßnahmen.

Warum ist IT Sicherheit so wichtig?

Geräte, die mit dem Internet verbunden sind, sind automatisch allen Gefahren ausgesetzt, die vom Internet ausgehen. Dabei geht es bei solchen Angriffen weniger darum, einzelne Personen zu gezielt zu schädigen. In den meisten Fällen handelt es sich um Betriebsspionage oder Erpressung, was im schlimmsten Fall die Existenz Ihres ganzen Unternehmens gefährden kann.

Doch auch die persönlichen Unannehmlichkeiten bei Datenverlust, Offenlegung von Unternehmensgeheimnissen und ein damit verbundener Vertrauensverlust sind für die Betroffenen extrem unangenehm

Exkurs in die Baubranche:

Auch bei der Bauprojektabwicklung kommen eine Vielzahl von IT-Systeme zum Einsatz, die Möglichkeiten für Angriffe bieten:

– E-Mail-Programme, wie z.B. MS Outlook

– Dokumentenmanagement-Systeme (DMS) oder Filesysteme, dezentral oder zentral (wie z.B. Dropbox)

– Arbeitsprogramme, wie z.B. MS Word, Excel, Projekt

– Spezialprogramme, wie z.B. CAD-Software, Planungstools, Abrechnungssoftware u.v.m.

Das ist nur ein kleiner Auszug an Softwares und Programmen, die auch in kleinen Bauunternehmen und Planungsbüros häufig zur Anwendung kommen und damit Angriffsmöglichkeiten für Internetkriminalität bieten.

Wer jetzt denkt, dass sein Unternehmen aufgrund einer verhältnismäßig kleineren Größe irrelevant ist, denkt auch hier noch zu subjektiv. Hinter einem Angriff steckt selten ein hämisch grinsender Programmierer, der mit Chipstüten und Cola in einem abgedunkelten Raum vor dem Monitor sitzt und dabei zusieht, wie sein hinterlistiger Plan aufgeht.

Doch um welche Gefahren und Risiken genau geht es dann?

Cybercrime durch Spionagesoftware & Co.

Sehr oft handelt es sich um vorab programmierte Schadsoftware, die ganz konkrete Ziele hat. Zum Beispiel wird so eine Software für ein konkretes Betriebssystem (Windows, OS, etc.) geschrieben und greift dann alle Systeme weltweit an. Hierbei unterscheiden sich die Methoden erheblich. Das Einfallstor kann eine Mail, ein Link, eine Homepage, eine SMS, u.v.m. sein.

Die häufigsten Systeme sind Spionagesoftware und Schadsoftware, die zu Erpressungszwecken verwendet wird.

Schadsoftware

Schadsoftware, die zu Erpressungszwecken verwendet wird, kennen wir beispielsweise von E-Mails mit Anhängen, die die Schadsoftware enthalten. Dies können unterschiedlichste Dateiformate sein. Meistens werden hierfür Word oder Excel verwendet. Wird dann die Datei geöffnet, aktiviert sich das Programm!

Verschlüsselungssoftware

Verschlüsselungssoftware dringt ins System ein und verschlüsselt zufällig alle Dateien, die sich in Reichweite befinden. Die Reichweite richtet sich nach den Sicherheitsstandards des Systems. Handelsübliche Virenscanner sind hier meist nutzlos, da diese oft nur dann aktiv werden, bevor Dateien geöffnet werden.

Sind die Dateien einmal verschlüsselt wird eine automatische E-Mail generiert, die den Erpressertext beinhaltet. Häufig werden hier Bitcoins gefordert, die man einzahlen soll, um dann seine Daten zurückzubekommen bzw. damit die Daten wieder entschlüsselt werden.

Spionagesoftware

Die andere Variante ist Spionagesoftware. Die Einfallsmöglichkeiten sind im Wesentlichen die gleichen wie bei den zuvor beschriebenen Systemen. Der Unterschied ist jedoch, dass Spionagesoftware nicht offensiv handelt, sondern sich im System einnistet und Daten sammelt. Die Größe des Unternehmens ist hierbei nicht unbedingt entscheidend.

Stellen Sie sich vor, jemand sammelt heikle Informationen über Ihr Unternehmen mittels Spionagesoftware. Anschließend bietet er diese Informationen um ein paar tausend € im Darknet an. Können Sie mit Sicherheit ausschließen, dass Sie über keine Konkurrenz verfügen, die nicht bereit wäre, ein paar tausend € dafür zu zahlen, dass ein Mitbewerber wegfällt oder Sie einen Auftrag nicht erhalten?

Sie sehen also, die Risiken aus dem Internet sind mannigfaltig und hängen im Wesentlichen davon ab, welchen Schutz Sie selbst bereits aufgebaut haben und wie umfangreich Sie sich mit der Risikominimierung in Ihrem Unternehmen auseinandersetzen.

Umso besser Sie die Abläufe in Ihrem Unternehmen kennen und wissen, wie abhängig Sie von funktionierenden Systemen sind, umso eher sind Sie in der Lage, eine Risikoanalyse durchzuführen und zu wissen, was Sie investieren müssen, um sich und Ihr Unternehmen zu schützen.

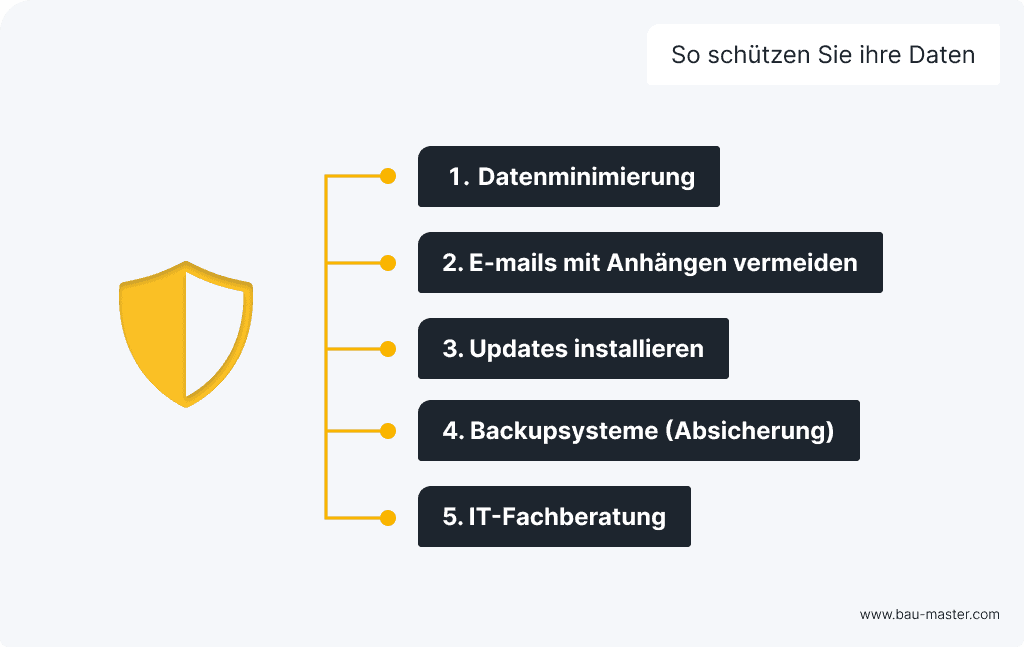

Schutzmaßnahmen: Wie kann ich mich vor Cybercrime schützen und was kostet es?

Der beste Schutz ist, die eigene Abhängigkeit der digitalen Infrastruktur zu kennen. Wenn ich weiß, was ich brauche, kann ich entscheiden, was ich schützen will. Aus diesen Maßnahmen ergeben sich dann auch die einzuplanenden Kosten. Eine pauschale Kostenaussage ist in der Regel nicht seriös, da es zu viele beeinflussende Faktoren gibt.

Welche Schutzmaßnahmen die besten sind, hängt also davon ab, was ich überhaupt schützen will.

Die ersten Schritte für mehr IT Sicherheit

Daten auf mobilen Geräten lassen sich in der Regel relativ einfach schützen mit einem äußerst geringen finanziellen Aufwand.

Wieviel Sie in den Schutz Ihrer Daten finanziell investieren, hängt davon ab, was einerseits unbedingt notwendig und andererseits, was Ihrem Unternehmen zuzumuten ist. Vor diesem Hintergrund ist es beispielsweise unverhältnismäßig, dass ein KMU Bauunternehmen eine eigene Cyber Defense Abteilung einrichtet und bei allen Systemen Militärstandard aufbaut. Dies wäre zweifelsohne etwas paranoid.

Jedoch ist es durchaus zumutbar, alle erforderlichen Update-Patches zu übertragen, das System regelmäßig zu screenen und eine ausfallssichere Backupstrategie zu verfolgen, sowie ein Datenschutzmanagement zu betreiben, dass die Rechte aller möglichen Betroffenen schützt.

Mit der Cybersecurity bzw. Cybersicherheit ist es ein wenig, wie mit Ihrem Zuhause. Sie können nie sicher sein, dass nicht jemand, der es unbedingt will und kann, sich zu Ihren privaten Räumlichkeiten Zutritt verschafft. Sie können aber sehr wohl die Türen absperren, die Fenster schließen, nicht Ihr Geburtsdatum als Code für die Alarmanlage verwenden und Ihre Wertsachen in einem brandsicheren Tresor einsperren.

Maßnahmen zur Datensicherheit bei BauMaster

Wir bei BauMaster nehmen IT Sicherheit und den Schutz Ihrer personenbezogenen und projektbezogenen Daten äußerst ernst. Durch folgenden Maßnahmen gewährleisten wir höchste Sicherheitsstandards bei der Anwendung von BauMaster als Bauprojektmanagement Software:

- Alle Daten, die Sie in BauMaster ablegen und speichern, liegen auf einem externen Server in Österreich, der von einem ISO-zertifiziertem und staatlich ausgezeichnetem Unternehmen betreut werden. Das Sicherheits- bzw. Serverzertifikat schicken wir gerne auf Anfrage zu.

- Die Datenübertragung findet mittelst SSL-Verschlüsselung statt, welches als sicheres Verfahren zur Datenübermittlung gilt. SSL steht für “Secure Sockets Layer” und ist ein Protokoll, das sich zwischen Webserver und dem Empfänger schaltet, um die Daten zu verschlüsseln. Damit sind sensible Daten, wie Passwörter, Informationen usw. geschützt.

- Auf Wunsch können Ihre Projektdaten auch auf einem eigenen Server gespeichert werden. Ihre BauMaster-Daten lassen sich als ZIP-File herunterladen und lokal als Sicherung abspeichern.

Auswirkungen von mangelhafter IT Sicherheit: Erfahrungen aus dem “Nähkästchen”

In meiner bisherigen Zeit als Datenschutzrechtler und Organisationsentwickler ist mir schon so einiges untergekommen. Ob Sie es glauben oder nicht, die meisten Vorfälle waren nicht das Resultat eines gefinkelten direkten Cyberangriffs, sondern begannen dort, wo viele Probleme unseres beruflichen Alltags beginnen: Unmotivierter Mitarbeiter trifft auf attraktive Phishingmail – Liebe auf den ersten Blick.

Häufig sind es die Kolleg_innen, die während den Datenschutzschulungen oder Sicherheitsunterweisungen gechillt ins Land der Träume abgleiten und dann an einem besonders aufregenden Tag doch von der Neugier überrannt werden, was denn da in diesem tollen Mailanhang so alles drinnen sein könnte.

Das ist auch schon das Ende der Geschichte, denn was dann folgt, kennen Sie (hoffentlich nur aus Erzählungen) bestens. Daten werden verschlüsselt, Systeme stürzen ab, die Arbeitsgeschwindigkeit von Rechenanlagen wird in die “sweet” 90s zurückversetzt usw..

Weniger bekannt hingegen ist das, was während eines Angriffs erfolgt. Ich durfte ebenso häufig erleben, dass in dem Moment, in dem ein CEO seine E-Mails nicht mehr lesen kann, das IT Budget plötzlich durch die Decke schießt. Diese blitzartige Erkenntnis, die sich so schnell entwickelt, wie die Synapsenleitgeschwindigkeit es zulässt, brauchte den Absturz des gesamten Systems, um einmal das IT Budget zu erhöhen, obwohl seit Jahren sämtliche Unternehmensabläufe digital gesteuert werden.

Ich will Ihnen durch diese Erfahrungen näherbringen, dass es sich auszahlt in die IT Sicherheit Ihres Unternehmens zu investieren und nicht erst nach dem ersten Angriff.

Hören Sie auf die Leute, denen Ihr Unternehmen am Herzen liegt und die über die notwendige Ausbildung verfügen, um Gefahren richtig einschätzen zu können. Denn glauben Sie mir, nichts kostet Sie mehr Geld, als Ihre gesamte informationstechnologische Infrastruktur auf verbrannter Erde wieder zu errichten.

Abschließend möchte ich Ihnen hier noch ein Beispiel anführen, dass Ihnen verdeutlichen sollte, welche Auswirkungen Betriebsspionage auch auf Sie haben könnte.

Ein echter Fall aus meiner Berufspraxis:

Mein Beispiel handelt von einem großen Wiener Bauunternehmen, dass sich regelmäßig an Ausschreibungen in Rumänien beteiligte. Bis vor zwei Jahren war es üblich, dass dieses Unternehmen jedes Jahr die Ausschreibung zum Bauprojekt gewonnen hatte.

Dann plötzlich, vor einem Jahr, gewann auf einmal ein rumänisches Unternehmen. Auffällig war, dass das rumänische Unternehmen die Ausschreibung mit demselben Leistungsangebot, wie es das Wiener Unternehmen angeboten hatte, gewann, jedoch um 0,9% günstiger.

Das Wiener Bauunternehmen engagierte daraufhin ein Unternehmen, das auf IT Sicherheit spezialisiert ist und ließ eine breit angelegte Datenstromanalyse, sowie eine Überprüfung aller Rechner durchführen.

Das Ergebnis war, dass es dem rumänischen Unternehmen gelungen war, über eingeschleuste Arbeiter, das System zu infiltrieren und Daten langfristig abzugreifen. Hierdurch wurden alle Ausschreibungsdetails dem Konkurrenzunternehmen bekannt und es konnte unterbieten.

Dieser Fall von Betriebsspionage soll Ihnen zeigen, welche Auswirkungen mangelnde IT Sicherheit am Bau haben kann. Natürlich könnte man dem entgegenhalten, dass man sich nur schwer gegen derartige kriminelle Energie wehren kann. Aber schwer ist nicht gleich unmöglich. Zugangsbeschränkungen, laufende Datenstromanalysen und Systemevaluationen hätten mit hoher Wahrscheinlichkeit verhindert, dass diese Infiltration funktioniert hat.

Es liegt in Ihrer Hand, wie Sie mit der Gefahr von Cybercrime umgehen und mit entsprechenden Maßnahmen für mehr IT Sicherheit bzw. Cybersecurity reagieren.

FAQ zu IT Sicherheit und Datenschutz am Bau

Was versteht man unter Datenschutz und Datensicherheit?

Datenschutz meint den Schutz personenbezogener Daten vor unerlaubter und missbräuchlicher Verwendung, sowie das Recht auf Information über die Datenverwendung.

Datensicherheit geht der Frage nach, wie sich ein Unternehmen oder eine Privatperson vor unrechtmäßiger Verwendung der Daten schützt.

Warum ist IT Sicherheit für den Datenschutz so wichtig?

IT Sicherheit meint alle technischen Maßnahmen und Verhaltensregeln im Umgang mit dem Internet, die zum Schutz von vertrauenswürdigen Informationen getroffen werden. Die Sicherheit der IT-Systeme und der kompetente Umgang damit schützen vor Datenverlust und Internetkriminalität. Dies hilft maßgeblich beim Schutz personenbezogener Daten, also beim Datenschutz.